勒索病毒家族介绍之四—— Phobos, 名副其实的恐怖制造者

首页 > 防勒索者病毒

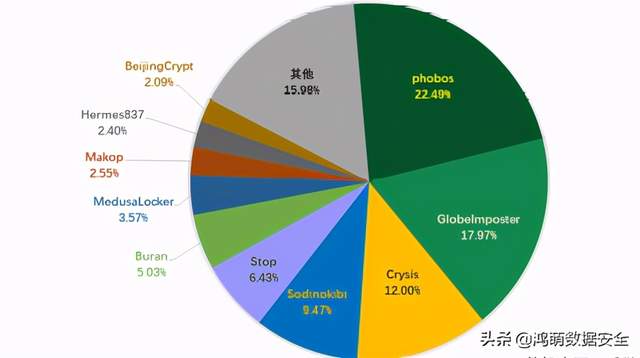

据 360 发布的《2020年勒索病毒疫情分析报告》,当前勒索病毒威胁手段越发多样,且在利益驱使下越发诡诈。在勒索病毒家族流行度占比方面,以希腊恐惧之神命名的 phobos 勒索病毒家族居于威胁榜首。

Phobos 主要针对企业,采用“久经考验”的策略来渗透系统。它以勒索软件即服务(RaaS)包的形式在黑市出售。也就是说,没有任何技术知识的犯罪分子也可以借助于工具包创建自己的勒索软件变种,并对他们的目标发起攻击。

Phobos 勒索软件感染媒介

Phobos 可以通过多种方式到达系统:通过端口 3389 上的开放或不安全的远程桌面协议(RDP) 连接、暴力破解 RDP 凭据、使用被盗和购买的 RDP 凭据以及老式网络钓鱼。Phobos 操作员还利用恶意邮件附件、下载链接、补丁程序和软件漏洞等来访问组织的端点和网络。

Phobos 勒索软件感染的症状

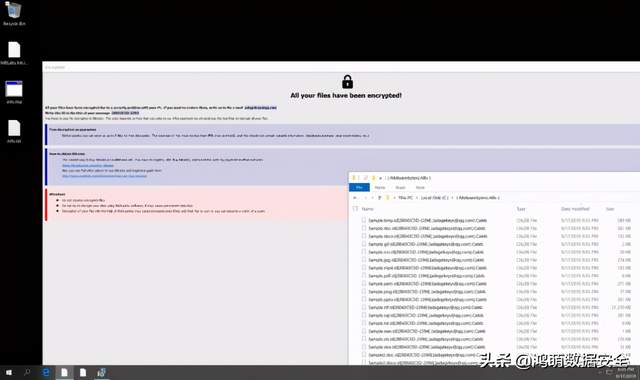

受 Phobos 勒索软件变种攻击的系统会显示以下信息:

1.勒索信息

感染目标系统后,Phobos 会以 .txt 文本格式及可执行 Web 文件(.HTA)格式,扔下两个勒索信息文件。后者将在 Phobos 完成加密文件后,自动打开。

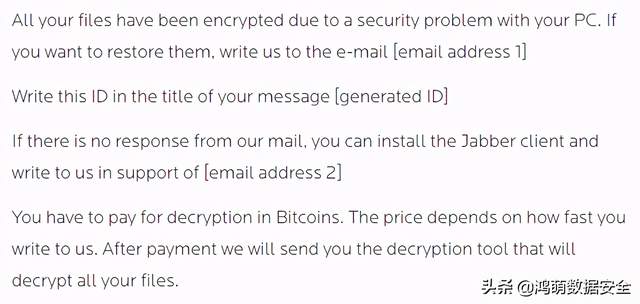

下面是勒索信息片段:

Phobos 是一个攻击性极强的勒索软件,在 HTA 勒索信息打开后(标志着 Phobos 加密结束),它会继续在后台运行,并继续对目标范围内的新文件进行加密,不管有没有互联网连接它都可以做到。

2.扩展名后具有长附加字符串的加密文件

Phobos 使用 AES-256 位 RSA-1024 非对称加密方法对目标文件进行加密。使用公式:

.ID[ID][email address 1].[added extension]

在公式中,[ID]是勒索信息中指定生成的 ID 号。[电子邮件地址 1]是受害者在接触攻击者时规定使用的电子邮件地址。最后,[添加的扩展]是与 Phobos 勒索软件关联的扩展名。以下是 Phobos 使用的已知扩展:

- 1500dollars

- actin

- Acton

- actor

- Acuff

- Acuna

- acute

- adage

- Adair

- Adame

- banhu

- banjo

- Banks

- Banta

- Barak

- bbc

- blend

- BORISHORSE

- bqux

- aleb

- Cales

- Caley

- calix

- Calle

- Calum

- Calvo

- CAPITAL

- com

- DDoS

- deal

- deuce

- Dever

- devil

- Devoe

- Devon

- Devos

- dewar

- eight

- eject

- eking

- Elbie

- elbow

- elder

- Frendi

- help

- KARLOS

- karma

- mamba

- phobos

- phoenix

- PLUT

- WALLET

- zax

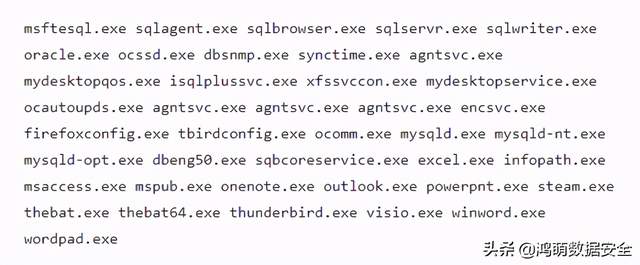

3.进程被终止

众所周知,Phobos 勒索软件会终止受攻击系统上的以下活动进程,因此任何程序都无法阻止它访问文件并最终对其进行加密:

4.卷影副本和本地备份被删除

Phobos 会删除文件的卷影副本和备份副本,以防止用户还原加密文件,从而迫使他们支付赎金。

5.系统无法在恢复模式下启动

恢复模式是 Windows 系统自带的功能。如果用户遇到导致系统崩溃或损坏的故障,可以重新加载系统发生故障之前的最后已知状态,将操作系统恢复到正常状态。Phobos 删除了该选项,因此用户将无法通过此恢复模式来恢复其系统。

6.防火墙被禁用

我们知道,防火墙停止工作后,恶意软件便可以进入被感染的系统了。

怎样预防 Phobos 勒索软件攻击?

我们建议 IT 管理员采取以下措施来保护和缓解 Phobos 勒索软件攻击:

- 将内置于 Windows 操作系统中的 RDP 服务器设置为拒绝公共 IP 访问 TCP 端口 3389。如果不需要 RDP,最好完全禁用该服务。关键系统或具有敏感信息的系统不应启用 RDP。

- 除了 关闭 RDP 端口之外,我们还建议关闭 TCP 端口 445,这是服务器消息块 (SMB)用于在网络外围基于 Windows 的 LAN 中通信的默认端口。请注意,您可能需要进行深入测试,以查看您的系统和/或程序如何受到此块的影响。根据经验,应当阻止所有未使用的端口。

- 允许 RDP 访问企业控制的 IP。

- 启用 RDP 访问日志记录,并定期查看这些访问尝试,以检测潜在的入侵实例。

- 强制对活动目录域和本地 Windows 帐户使用强密码和帐户锁定策略。

- 尽可能对 RDP 和本地帐户登录实施多重身份验证 (MFA)。

- 如果您的企业允许员工远程工作,请强制使用虚拟专用网络 (VPN)。

- 设计并实施健全的备份策略。

- 维护系统上运行的服务和应用程序的清单,并定期查看。对于关键系统,最好有一个主动的监视和警报方案。

- 制定灾难恢复计划,在通过 RDP 遭受攻击后,及时进行恢复。

- 将所有软件(包括操作系统和反恶意软件)保持最新版本。

最后,如果企业的资源都得到了严密保护,并且企业遵守良好的网络卫生规范,那么将大大降低 Phobos 或任何其他勒索软件的威胁。

鸿萌易备:提供主动防勒索病毒的保护机制

鸿萌易备数据备份软件是一款简单高效轻量型的软件,为个人计算机及服务器提供全方位的保护方案。主要用于进行 Windows 系统中的数据备份任务,可满足各种数据备份需求:系统备份、数据库备份、虚拟机备份、Exchange 邮件服务器备份、磁带备份等。

鸿萌易备数据备份软件提供多种安全防护机制,除了军用级别的 AES 256 位加密之外,还提供强效的主动防勒索者病毒的保护机制,为用户数据构筑坚固的安全防护盾牌。

该软件支持多种目标位置:本地硬盘、移动硬盘、NAS、磁带、云存储服务等。异地存储是保障备份文件安全的强有效方式。

勒索者病毒从未隐退,加强网络安全防护、做好数据备份是企业务必做好的安全防范举措。